Il est déjà utilisé par de nombreux sites Web et services à travers le monde. Si vous pouvez obtenir gratuitement des certificats SSL émis par une autorité de certification connue, il n'y a aucune excuse pour utiliser HTTPS sur votre site Web et être en sécurité par défaut. El proceso de emisión de un certificado Let’s Encrypt se puede automatizar mediante el uso de un software que utiliza el Protocole ACME, qui fonctionne normalement sur votre hébergeur. Ces certificats expirent généralement dans pas plus de 3 mois (quelque chose qui augmente la sécurité du système), il faut donc automatiser les renouvellements pour éviter les renouvellements manuels.

Un buen ejemplo de esta implementación es la extensión Let’s Encrypt de Azure App ServiceAzure App Service es una plataforma de Microsoft que permite desarrollar y alojar aplicaciones web y móviles en la nube. Offre un support pour plusieurs langages de programmation, comme .NET, Java, PHP et Python. Avec des fonctionnalités telles que le scaling automatique, l'intégration continue et la sécurité avancée, Azure App Service facilite aux développeurs la création d'applications robustes et évolutives sans se soucier de l'infrastructure sous-jacente...., qui automatise les renouvellements à l'aide d'une tâche Web. Vous pouvez en savoir plus à ce sujet dans ce Article de blog de Scott Hanselman.

À l'aide de la passerelle d'application Azure, l'une des choses que vous devez faire est d'installer le certificat SSL sur la passerelle. Vous souhaitez probablement implémenter le déchargement SSL, donc toutes les ressources nécessaires pour protéger le canal de communication sont gérées par la passerelle et non par les serveurs derrière.

Dans ce billet, Je vais expliquer seulement ce scénario, mostrando cómo puede automatizar las renovaciones de Let’s Encrypt SSL en una puerta de enlace de aplicaciones de Azure.

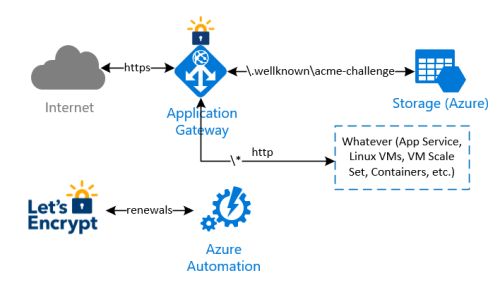

L'idée derrière cette implémentation est d'éviter toute modification dans toute infrastructure qui se trouve derrière la passerelle d'application, para completar las verificaciones de renovación y validaciones realizadas por el proceso Let’s Encrypt. En résumé:

- un runbook Azure Automation s'exécutera selon un calendrier (c'est-à-dire, une fois toutes les deux semaines) para renovar e instalar el certificado Let’s Encrypt actual. Laisser’s Encrypt necesita validar la propiedad del dominio, il renvoie donc un code de défi que le runbook stocke dans un compte de stockage derrière la passerelle d'application;

- una regla especial en Application Gateway redirige la verificación de validación proveniente de Let’s Encrypt a la cuenta de almacenamiento, donc la vérification de la propriété du domaine est réussie

- le runbook Azure Automation télécharge enfin le nouveau certificat et l'installe sur Application Gateway

Notez qu'avec cette implémentation, pas besoin de manipuler une autre infrastructure derrière Application Gateway.

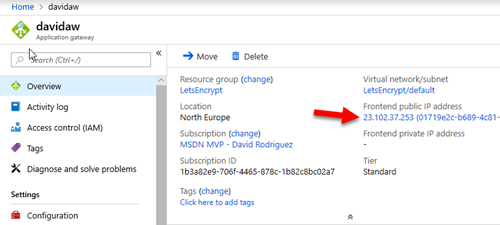

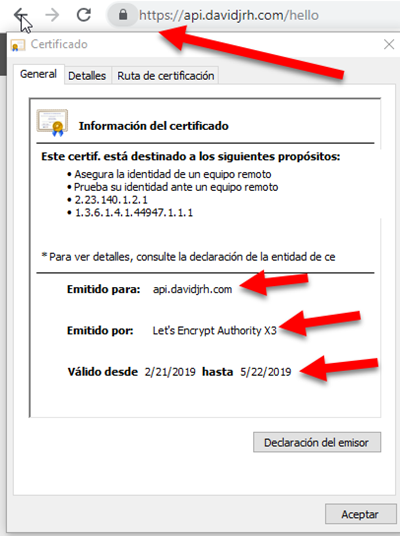

Quería emitir y automatizar las renovaciones de certificados Let’s Encrypt para “api.davidjrh.com”. Notez que j'avais déjà un enregistrement DNS de type A dirigé vers ma passerelle d'application.

C: > nslookup api.davidjrh.com

Serveur: google-public-dns-a.google.com

adresse: 8.8.8.8

Réponse non autorisée:

nom: api.davidjrh.com

adresse: 23.102.37.253

Para implementar el proceso de renovación Let’s Encrypt para emitir nuevos certificados SSL en Application Gateway, Suivez ces étapes:

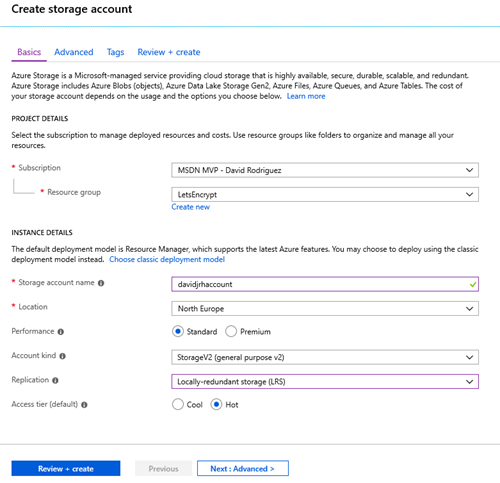

Créer un compte de stockage

1. Créez un compte Azure Storage qui sera utilisé pour héberger les demandes de défi pour la vérification de la propriété du domaine DNS. Utilice los paramètresLes "paramètres" sont des variables ou des critères qui sont utilisés pour définir, mesurer ou évaluer un phénomène ou un système. Dans divers domaines tels que les statistiques, Informatique et recherche scientifique, Les paramètres sont essentiels à l’établissement de normes et de standards qui guident l’analyse et l’interprétation des données. Leur sélection et leur manipulation correctes sont cruciales pour obtenir des résultats précis et pertinents dans toute étude ou projet.... más baratos, Quoi « Performances standards » y LRS.

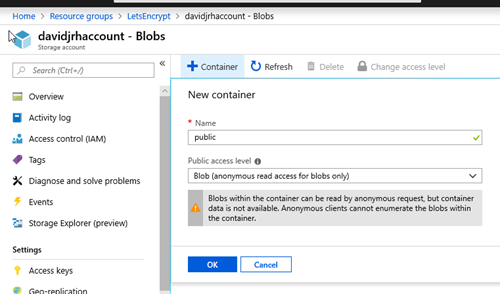

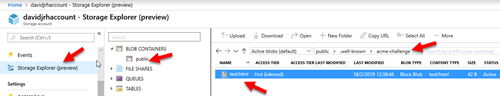

2. Une fois le compte de stockage prêt, créer un conteneur « Publique » avec les autorisations de « blob public ».

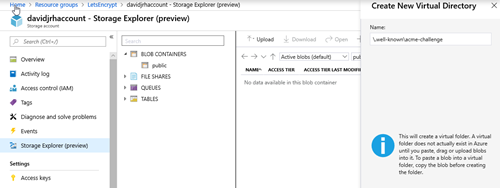

3. Créer le répertoire virtuel » .célèbre défi d'acme » avec l'outil Explorateur de stockage.

Modifier Application Gateway pour rediriger les demandes de défi ACME vers le compte de stockage.

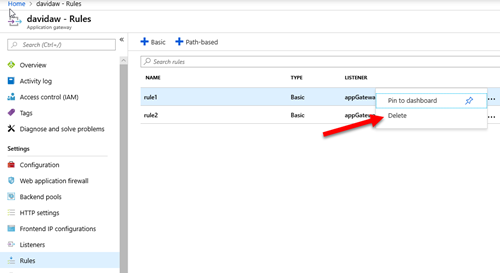

4. Lorsque vous avez créé Azure Application Gateway, vous avez probablement spécifié une règle HTTP associée à un écouteur http. Dans ce cas, vous devez supprimer cette règle qui sera remplacée par une règle basée sur le chemin comme indiqué à l'étape suivante

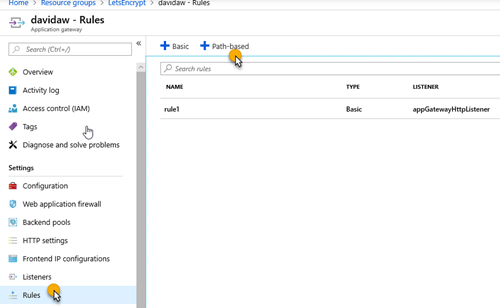

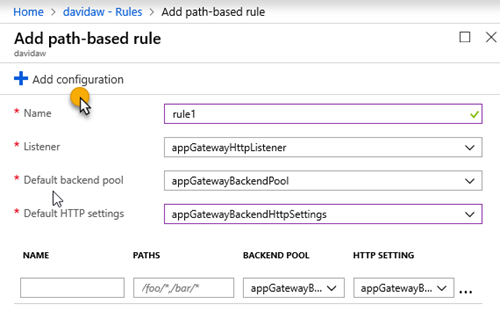

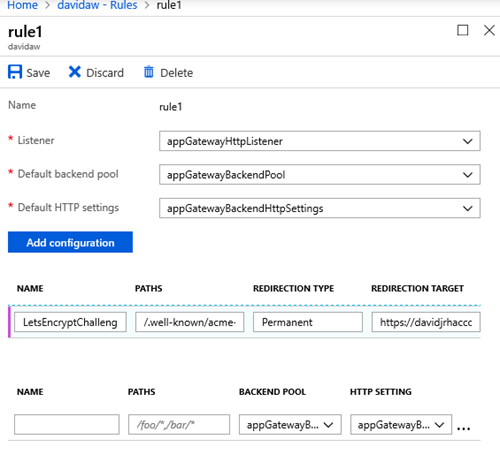

5. Cree una nueva regla basada en ruta que redirija las solicitudes que realizará Let’s Encrypt en el proceso de renovación con la siguiente configuración:

6. Définissez les paramètres que vous aviez dans la règle http et cliquez sur « Ajouter une configuration »

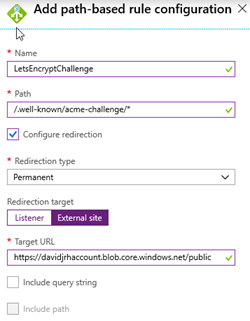

7. Spécifiez les paramètres de configuration avec le chemin « /.bien connu/acme-challenge/* » avec une redirection (permanent), pointant vers un site externe avec l'URL du conteneur de compte de stockage que vous avez créée précédemment:

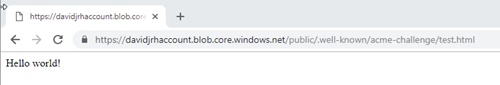

9. Testez la règle en créant un fichier appelé « test.html » dans le compte de stockage et en parcourant l'URL /.bien connu/acme-challenge/test.html »>/.bien connu/acme-challenge/test.html »>http:///.bien connu/acme-challenge/test.html

Si tout a été configuré correctement, lors de la navigation sur l'url, la passerelle d'application doit rediriger votre navigateur vers le compte de stockage comme indiqué ci-dessous. Veuillez ne pas continuer tant que vous n'avez pas configuré avec succès la règle de redirection.

Instalación del certificado Let’s Encrypt por primera vez en la puerta de enlace

Para instalar el certificado Let’s Encrypt en la puerta de enlace por primera vez, vous devez d'abord l'émettre. Il existe plusieurs façons de délivrer le certificat, mais le plus simple est d'utiliser Certbot, una herramienta disponible en GitHub y construida en Python que le permite obtener certificados de Let’s Encrypt. Il y a d'autres clients, afin que vous puissiez probablement partager de meilleures idées dans la zone de commentaire de cet article.

J'utilise normalement un PC Windows 10 comme environnement de développement, et le processus pour installer l'outil est décrit dans ce lien, qui montre essentiellement comment installer python, puis exécuter « pip installer le certbot ». Mais depuis que j'ai activé le sous-système Linux sur mon ordinateur portable Ubuntu Windows, J'ai suivi cette autre approche:

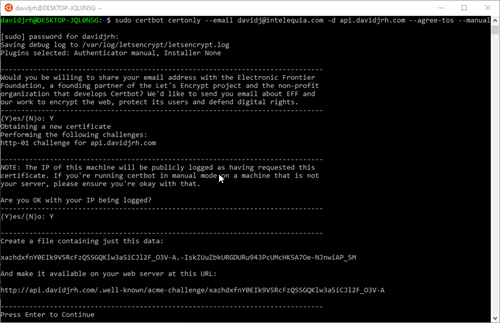

- Ouverture d'une console bash sur le sous-système Linux.

- Python installé avec « sudo apt-get install certbot »

- J'ai exécuté la commande suivante pour émettre le certificat uniquement localement en mode manuel, registrando una cuenta con mi dirección de correo electrónico en el servicio Let’s Encrypt y emitiendo un certificado para el dominio « api.davidjrh.com » accepter les conditions d'utilisation:

sudo certbot certonly – email -d api.davidjrh.com –d'accord –Manuel

- Vous avez suivi les instructions à l'écran et créé le fichier dans le compte de stockage avec le contenu requis

- A délivré le certificat avec succès

davidjrh @ BUREAU-JQL0N5G: ~ $ sudo ls /etc/letsencrypt/live/api.davidjrh.com

LÉAME cert.pem chain.pem fullchain.pem privkey.pem

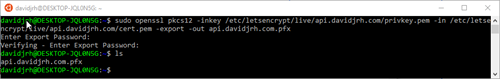

Le certificat, la chaîne et la clé sont sorties au format .pem, donc télécharger le certificat en .pfx, j'ai utilisé OpenSSL pour convertir de PEM en PFX:

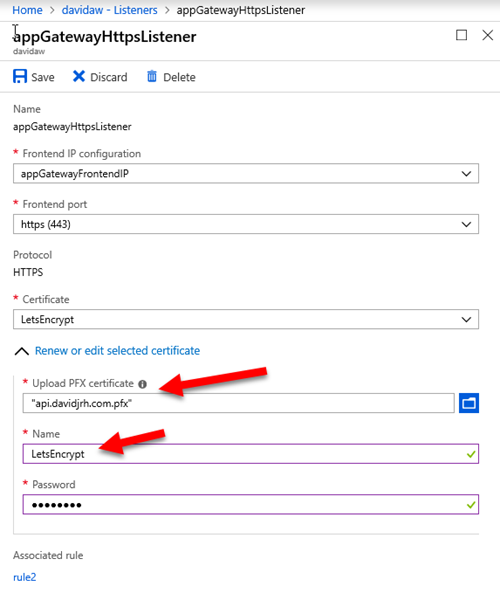

Finalement, J'ai modifié mon écouteur HTTPS actuel pour utiliser le certificat LetsEncrypt. IMPORTANT: souvenez-vous du nom que vous allez donner à ce certificat, puisque vous devrez le spécifier comme paramètre dans le processus de renouvellement plus tard

Après avoir appliqué les modifications, vous pouvez vérifier que le certificat SSL LetsEncrypt fonctionne correctement en parcourant simplement une ressource via HTTPS

Maintenant que le certificat LetsEncrypt est installé et fonctionne correctement, la prochaine étape consiste à automatiser les renouvellements. Faisons-le avec un runbook Azure Automation.

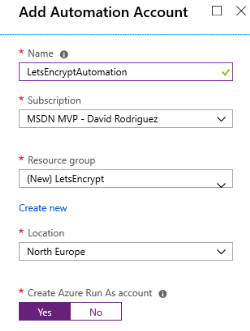

Créer un compte d'automatisation

1. Dans le portail Azure, créer un compte Azure Automation (ou utiliser un existant) pour héberger le runbook. Notez que vous pouvez créer ce compte d'automatisation et l'exécuter jusqu'à ce que 500 minutes par mois gratuitement.

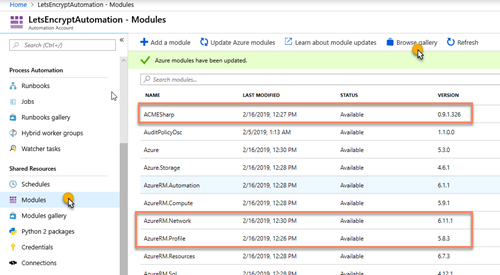

2. À l'intérieur de la ressource Automation, ouvrez Modules et parcourez la galerie pour importer les modules suivants: ‘AzureRM.profile’, ‘AzureRM.Network’ Oui ‘ACMESharp’. Assurez-vous d'importer la dernière version de tous et de mettre à jour les versions actuelles déjà importées (par exemple, AzureRM.profile est activé par défaut, mais nous avons besoin de la dernière version disponible dans la galerie).

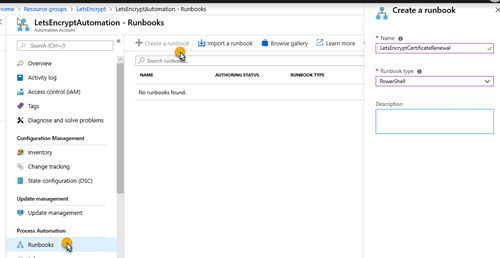

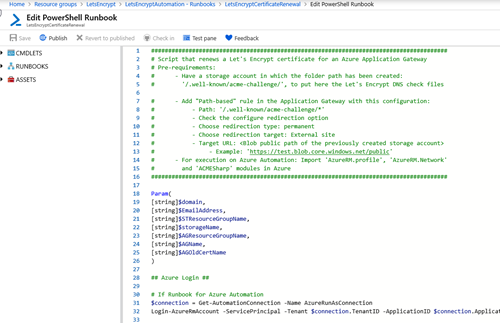

3. Dans le compte Azure Automation, créer un runbook PowerShell appelé LetsEncryptCertificateRenewal

4. Modifiez le runbook PowerShell et collez le contenu du script disponible dans GitHub et cliquez sur le bouton « publier » afin qu'il soit disponible pour votre programmation.

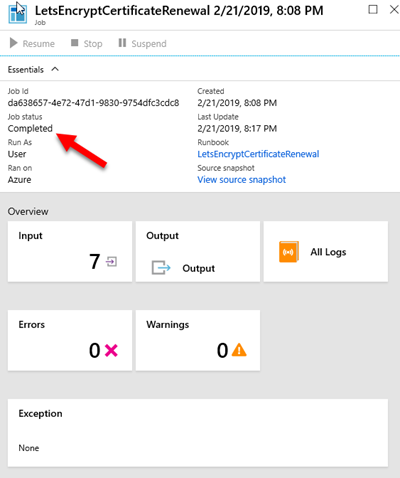

Puede probar el runbook en el panneauUn panel est un groupe d’experts qui se réunit pour discuter et analyser un sujet spécifique. Ces forums sont courants lors des conférences, Séminaires et débats publics, où les participants partagent leurs connaissances et leurs points de vue. Les panneaux peuvent aborder une variété de domaines, De la science à la politique, et son objectif est d’encourager l’échange d’idées et la réflexion critique entre les participants.... de prueba y pasar los parámetros necesarios (nom de domaine, adresse e-mail utilisée dans LetsEncrypt, noms de groupe de ressources, nom du compte de stockage, nom de la passerelle d'application et nom du certificat que vous avez utilisé lors de la configuration de l'écouteur https ). Il faut quelques 15 minutes pour terminer. Lorsque vous naviguez à nouveau sur le site avec https, vous remarquerez que le certificat a été mis à jour avec succès.

IMPORTANT: LetsEncrypt a ses propres limites hebdomadaires lors de l'émission de certificats pour un domaine spécifique en production (50 par semaine), donc soyez prudent lorsque vous testez le script powershell.

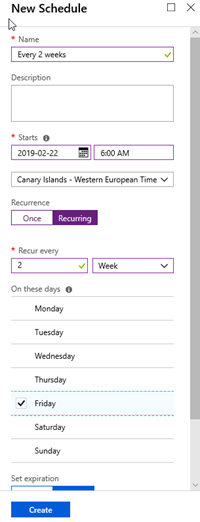

5. Créer un programme d'automatisation Azure pour renouveler le certificat SSL. Dans mon cas, J'ai créé un calendrier pour renouveler chaque 2 semaines.

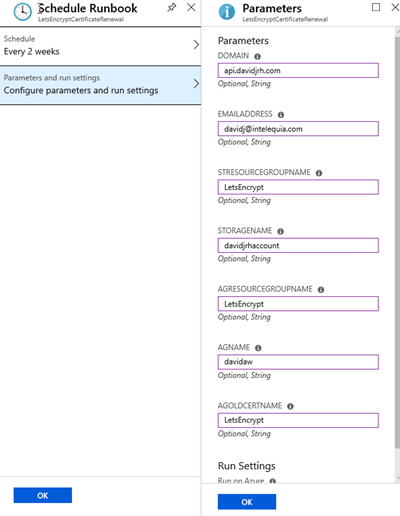

6. Configurez les paramètres pour planifier le runbook avec la planification que vous avez créée précédemment.

Et c'est tout. Vous avez maintenant configuré les renouvellements automatiques de votre certificat SSL Application Gateway avec Azure Automation.

J'espère que ça aide!