Hoy voy a mostrar cómo almacenar los secretos de configuración de Azure App Service en Azure Key Vault. En este ejemplo, voy a usar un Plataforma DNN sitio web basado en Azure App Service utilizando una base de datos SQL, que almacena la cadena de conexión de la base de datos SQL en Azure Key Vault. No cambiaré la base de código de la aplicación para acceder a Azure Key Vault de ninguna manera. Aprovecharemos la función de identidad administrada de App Service para recuperar automáticamente los secretos de Key Vault.

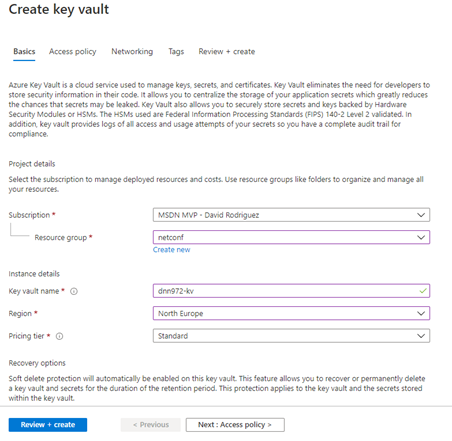

Aprovisionar Azure Key Vault

-

Aprovisionar Azure Key Vault

-

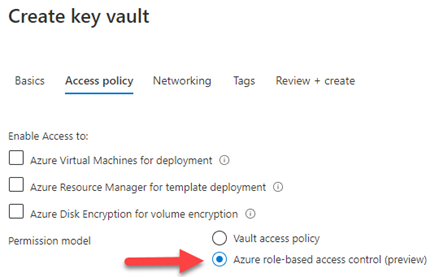

Para esta demostración, cambiaremos el modelo de permisos al nuevo control de acceso basado en roles de Azure (RBAC). Actualmente está en versión preliminar.

-

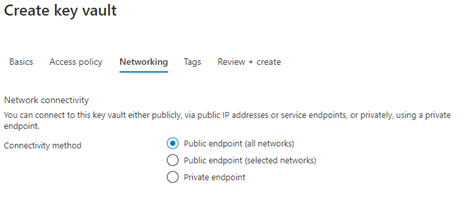

Dependiendo de su implementación, cambie la Red como desee. Para esta demostración, lo dejaremos como punto de conexión público para que coincida con la configuración de App Service.

- Haga clic en el Revisar + Crear botón para iniciar la implementación

-

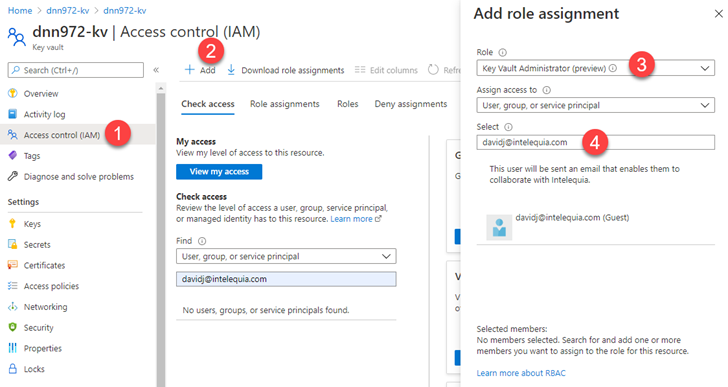

Una vez creado, agréguese a la función «Administrador de Key Vault (versión preliminar)» a través del Control de acceso (IAM). Ahora puedes empezar a gestionar secretos.

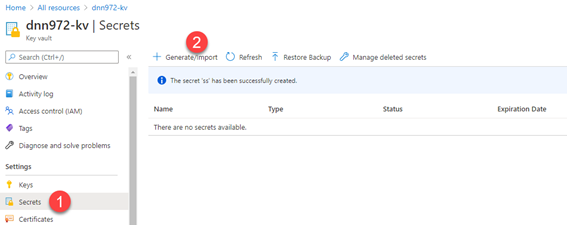

Agregar la cadena de conexión a los secretos de Key Vault

-

Agregar un nuevo secreto a Key Vault

-

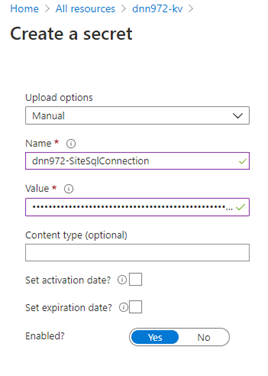

Especifique el secreto de tipo «Manual», asígnele un nombre y establezca el valor en la cadena de conexión de la Base de datos SQL actual almacenada en la aplicación web.config

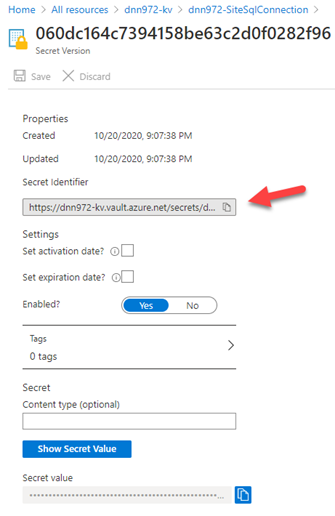

- Haga clic en Crear. Una vez creado, haga clic en el secreto para ver los detalles del secreto y luego haga clic nuevamente en la versión actual

-

Junto al Identificador secreto, haga clic en el botón Copiar al portapapeles

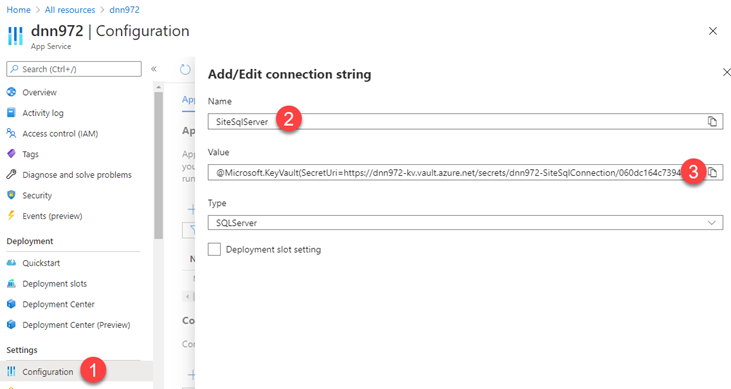

Agregar la referencia del identificador secreto a la configuración de Azure App Service

- Abra la configuración de App Service y agregue una nueva configuración de Cadena de conexión

- Escriba el nombre de la cadena de conexión («SiteSqlServer» para la plataforma DNN) y establezca el valor «@ Microsoft.KeyVault (SecretUri = VALUE_FROM_CLIPBOARD)», donde VALUE_FROM_CLIPBOARD es el del paso 4 de la sección anterior.

-

Haga clic en Guardar para guardar la configuración de la aplicación.

Permitir que App Service acceda a Key Vault

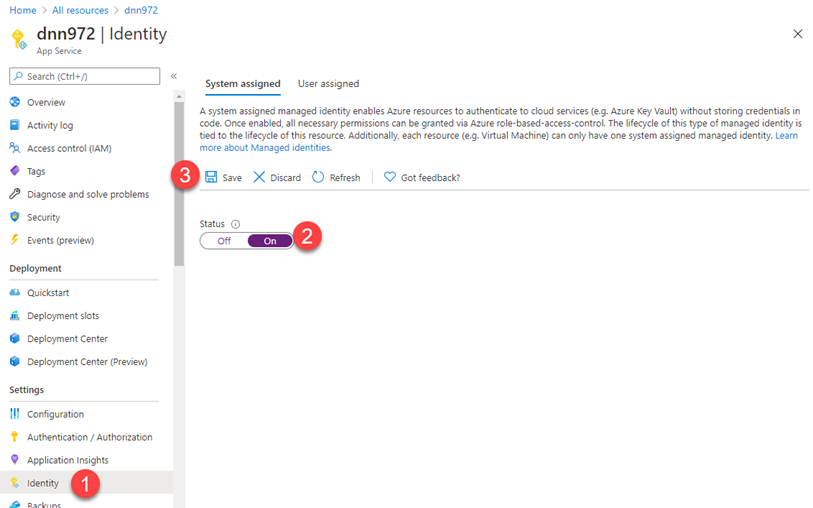

- En App Service nuevamente, haga clic en Identidad para habilitar la identidad asignada por el sistema.

-

Haga clic en guardar después de activar «Activado» el estado

-

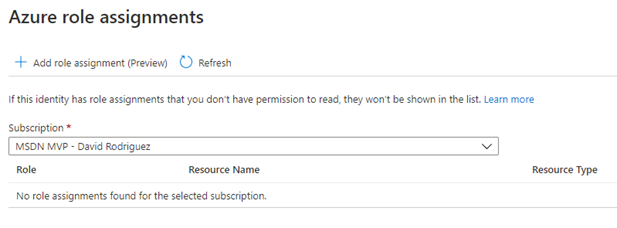

Haga clic en el botón «Asignaciones de roles» y luego haga clic en «Agregar asignación de roles (vista previa)»

-

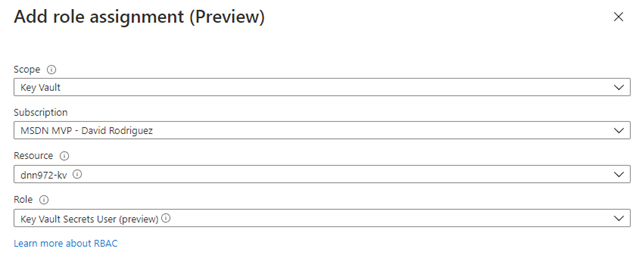

En la asignación de roles, elija el alcance «Key Vault», suscriba la suscripción donde creó el Key Vault en los pasos anteriores y el nombre del recurso de Key Vault. Para el rol, simplemente seleccione «Usuario de Key Vault Secrets (vista previa)»

-

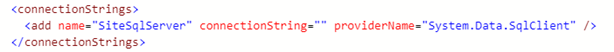

Finalmente, vaya al archivo web.config del sitio web de su plataforma DNN y borre el contenido de la cadena de conexión.

- Visite el sitio web y verifique que se cargue correctamente. Ahora, la cadena de conexión se almacena de forma segura en Azure Key Vault y ya no se almacena en el sistema de archivos.

Problemas conocidos

-

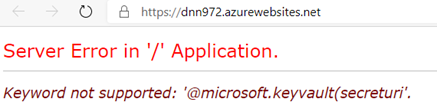

ERROR: Aparece un error «Palabra clave no admitida: ‘@ microsoft.keyvault (secreturi'». He experimentado que los permisos de RBAC pueden tardar uno o dos minutos en aplicarse, así que intente después de unos minutos. También intente reiniciar el La aplicación pensó en el portal de App Service, por lo que no se almacena nada en caché.

- Al verificar los registros de DNN log4net, ve muchos errores de un proceso que intenta inicializar una conexión de base de datos con una cadena de conexión no válida durante el proceso de inicialización de DNN. Este error está ocurriendo actualmente en las versiones 9.7.2 o anteriores con una solicitud de extracción pendiente para solucionarlo https://github.com/dnnsoftware/Dnn.Platform/issues/4227

- IMPORTANTE: si planea usar la función de copia de seguridad de Azure App Service, no use este método para almacenar cadenas de conexión de la base de datos SQL en Azure Key Vault, ya que la función de copia de seguridad de App Service no las admite. https://stackoverflow.com/questions/56101504/backingup-azure-webapp-when-connection-string-is-injected-through-keyvault

¡Espero que esto ayude!