Aujourd'hui, je vais vous montrer comment stocker les secrets de configuration Azure App Service dans Azure Key Vault. Dans cet exemple, je vais utiliser un Plateforme DNN Site Web basé sur Azure App Service utilisant la base de données SQL, qui stocke la chaîne de connexion de la base de données SQL dans Azure Key Vault. Je ne modifierai en aucun cas la base de code de l'application pour accéder à Azure Key Vault. Nous tirerons parti de la fonctionnalité d'identité gérée d'App Service pour récupérer automatiquement les secrets de Key Vault.

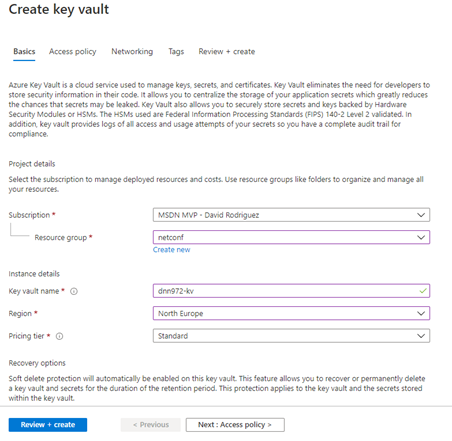

Aprovisionar Azure Key Vault

-

Aprovisionar Azure Key Vault

-

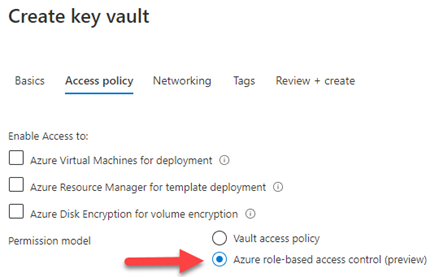

Pour cette démo, nous allons changer le modèle d'autorisation pour le nouveau contrôle d'accès basé sur les rôles Azure (RBAC). Il est actuellement en avant-première.

-

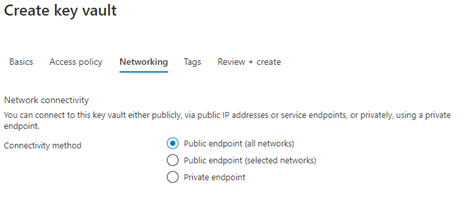

En fonction de votre mise en œuvre, changez le réseau comme vous le souhaitez. Pour cette démo, nous le laisserons comme point de terminaison public pour correspondre aux paramètres App Service.

- Clique sur le Revoir + Créer bouton pour démarrer le déploiement

-

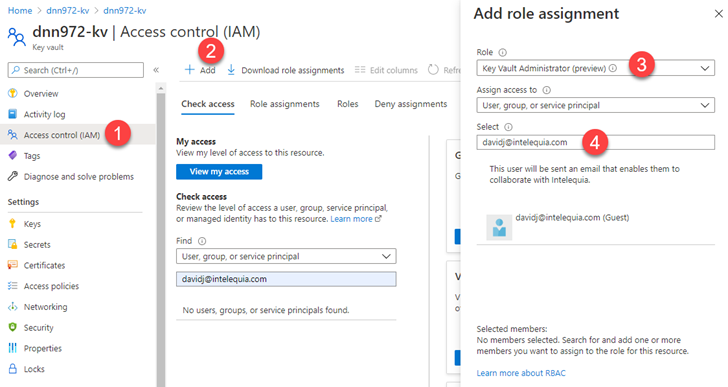

Une fois créé, ajoutez-vous à la fonction “Administrateur du coffre de clés (version d'aperçu)” via le contrôle d'accès (JE SUIS). Vous pouvez maintenant commencer à gérer les secrets.

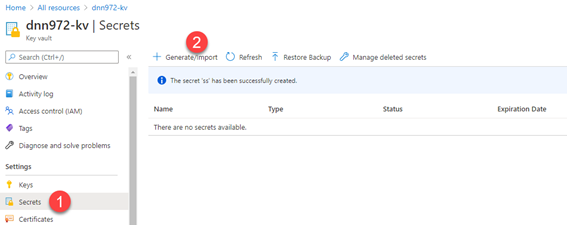

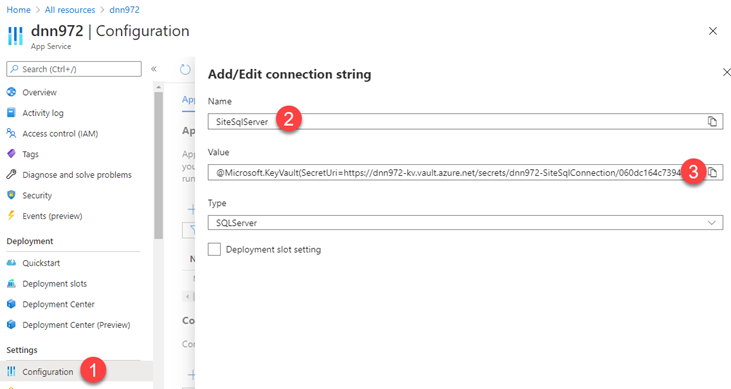

Ajouter une chaîne de connexion aux secrets Key Vault

-

Ajouter un nouveau secret à Key Vault

-

Spécifiez le type secret “Manuel”, donnez-lui un nom et définissez la valeur sur la chaîne de connexion à la base de données SQL actuelle stockée dans l'application web.config

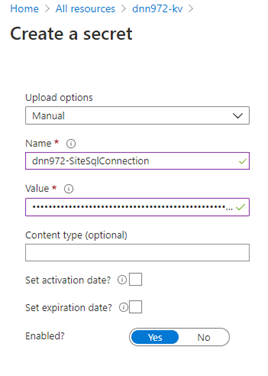

- Cliquez sur Créer. Une fois créé, cliquez sur le secret pour afficher les détails du secret, puis cliquez à nouveau sur la version actuelle

-

À côté de l'identifiant secret, cliquez sur le bouton Copier dans le presse-papiers

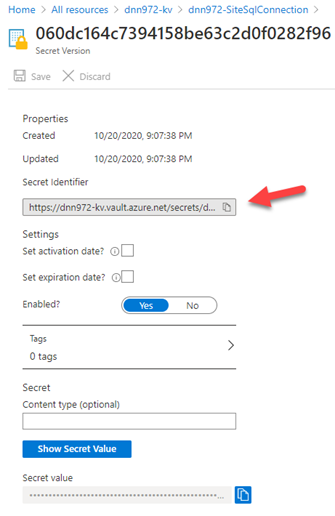

Ajouter la référence d'identifiant secret à la configuration Azure App Service

- Ouvrez les paramètres App Service et ajoutez un nouveau paramètre de chaîne de connexion

- Saisissez le nom de la chaîne de connexion (“SiteSqlServer” pour la plateforme DNN) et définissez la valeur “@ Microsoft.KeyVault (SecretUri = VALUE_FROM_CLIPBOARD)”, où VALUE_FROM_CLIPBOARD est celui de l'étape 4 de la section précédente.

-

Cliquez sur Enregistrer pour enregistrer les paramètres de l'application.

Autoriser App Service à accéder à Key Vault

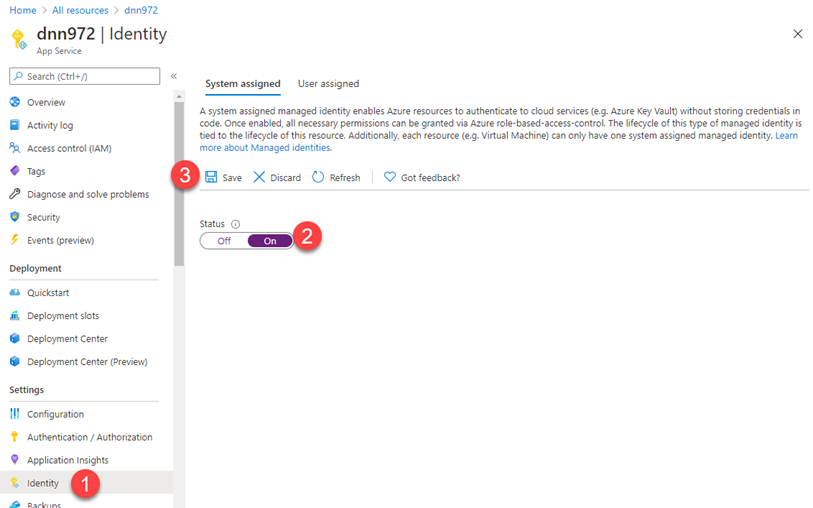

- Dans App Service à nouveau, cliquez sur Identité pour activer l'identité attribuée par le système.

-

Cliquez sur Enregistrer après l'activation “Activé” l'état

-

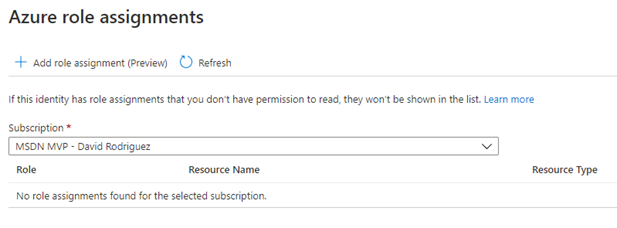

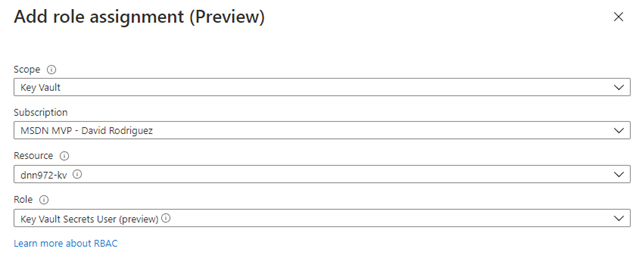

Cliquez sur le bouton “Attributions de rôles” puis cliquez “Ajouter une attribution de rôle (aperçu)”

-

Dans l'attribution des rôles, choisir la portée “Coffre à clés”, abonnez-vous à l'abonnement où vous avez créé le Key Vault dans les étapes précédentes et le nom de la ressource Key Vault. Pour le rôle, il suffit de sélectionner “Utilisateur des clés secrètes du coffre-fort (aperçu)”

-

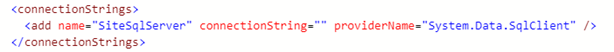

Finalement, accédez au fichier web.config du site Web de votre plate-forme DNN et supprimez le contenu de la chaîne de connexion.

- Visitez le site Web et vérifiez qu'il se charge correctement. À présent, la chaîne de connexion est stockée en toute sécurité dans Azure Key Vault et n'est plus stockée dans le système de fichiers.

Problèmes connus

-

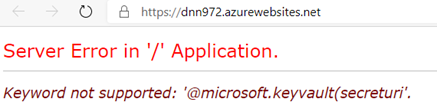

ERREUR: Une erreur apparaît “Mot clé non pris en charge: ‘@ microsoft.keyvault (secrets'”. J'ai constaté que les autorisations RBAC peuvent prendre une minute ou deux à appliquer, alors essayez après quelques minutes. Essayez également de redémarrer l'application pensée dans le portail App Service, donc rien n'est mis en cache.

- Lors de la vérification des journaux DNN log4net, vous voyez de nombreuses erreurs d'un processus essayant d'initialiser une connexion à une base de données avec une chaîne de connexion invalide pendant le processus d'initialisation DNN. Cette erreur se produit actuellement dans les versions 9.7.2 ou plus tôt avec une pull request en attente pour le corriger https://github.com/dnnsoftware/Dnn.Platform/issues/4227

- IMPORTANT: si vous prévoyez d'utiliser la fonctionnalité de sauvegarde d'Azure App Service, n'utilisez pas cette méthode pour stocker les chaînes de connexion à la base de données SQL dans Azure Key Vault, car ils ne sont pas pris en charge par la fonction de sauvegarde App Service. https://stackoverflow.com/questions/56101504/backingup-azure-webapp-when-connection-string-is-injected-through-keyvault

J'espère que ça aide!