Cuando hablamos de integridad de la base de datosUna base de datos es un conjunto organizado de información que permite almacenar, gestionar y recuperar datos de manera eficiente. Utilizadas en diversas aplicaciones, desde sistemas empresariales hasta plataformas en línea, las bases de datos pueden ser relacionales o no relacionales. Su diseño adecuado es fundamental para optimizar el rendimiento y garantizar la integridad de la información, facilitando así la toma de decisiones informadas en diferentes contextos...., nos referimos a la integridad, precisión y coherencia del conjunto. datos de una base de datos. Podemos tener una percepción de esto integridad en la base de datos cuando vemos que entre dos instancias o entre dos actualizaciones de un registro de datos, no hay alteración, lo que significa que los datos están intactos y sin cambios.

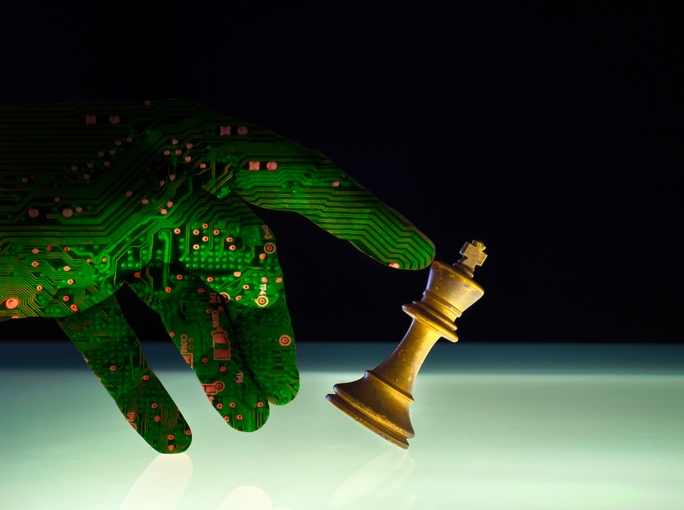

Créditos fotográficos: JohnDWilliams

Ponemos las bases de la integridad de la base de datos durante la etapa de diseño de la base de datos, a través de el uso de procedimientos y reglas estándar. Desde allí, Podemos continuar manteniendo la integridad de la base de datos a través de el uso de procedimientos de verificación y validación de errores.

El concepto de integridad en la base de datos garantiza que todos los datos de una base de datos pueden ser rastreados usando técnicas de trazabilidad, así como conectados a otros datos. Esto asegura que todo se pueda buscar y recuperar.

Tener un sistema de integridad en la base de datos único, bien definido y bien controlado aumenta la estabilidad, el rendimiento, la reutilización y facilita el mantenimiento.

¿Qué es la seguridad de la información y qué tiene que ver con la integridad de la base de datos?

La seguridad de la información se encarga de proteger la confidencialidad, la disponibilidad y la integridad de la base de datos de todos los activos de conocimiento de la organización.. La forma de conseguirlo tiene que ver con:

- Confidencialidad– Este es el aspecto más importante de la seguridad de la base de datos. Este objetivo se consigue a través de el cifrado que debe aplicarse a los datos en reposo, pero además a los datos que, por un motivo u otro, se encuentran en tránsito.

- Integridad de la base de datos: busca garantizar que solo las personas autorizadas para esto podrán ingresar a información privilegiada de la compañía. La integridad de una base de datos se aplica por medio de protocolos de autenticación, políticas internas (como las que impulsan la seguridad de las contraseñas) y un sistema de control de acceso de usuarios que establece los permisos que determinan quién puede ingresar a qué datos. . Tampoco puedes olvidarte de tomar medidas que ayuden obtener que las cuentas no utilizadas se bloqueen o eliminen.

- Disponibilidad: se refiere a la necesidad de que las bases de datos y toda la información que contienen estén listas para su uso. Por una parte, debe garantizar su funcionalidad y fiabilidad mientras que, por otra parte, es recomendable planificar los tiempos de inactividad fuera del horario laboral.

Garantizar el integridad en la base de datos, así como su disponibilidad y confiabilidad es determinante para el correcto funcionamiento del negocio. A pesar de esto, la amenaza no cesa y, hoy, los ataques se están multiplicando, tanto en frecuencia como en objetivo. Los piratas informáticos ya no solo codician los activos informativos de las grandes corporaciones multinacionales, sino que se dirigen a todo tipo de compañías, sin tener en cuenta su tamaño, propósito o industria.

Tipos de ataques a la integridad de la base de datos

Está despejado que el riesgo involucrado en este tipo de acción maliciosa varía de una organización a otra, aún cuando entre los ataques más habituales se encuentran los que disponen como objetivo:

- Datos personales de clientes, números de tarjetas de crédito y seguridad social.

- Detalles estratégicos del negocio.

- Información financiera de la propia compañía y sus socios.

- Datos sensibles sobre trabajadores.

Se podría decir que son la mayoría de las bases de datos activas en los directorios de la compañía, al menos todas aquellas que, de alguna forma, son relevantes para el negocio. Exactamente por ello, es necesario mantener buenas prácticas de seguridad y estrategias de defensa para enfrentar este tipo de ataques, además en sus versiones más recientes y sofisticadas, como phisinig, spear phishing, inyección SQL, DDos, amenaza persistente avanzada o ransomware.

Según la Encuesta de amenazas de inyección SQL de Ponemon, «El 65% de las instituciones encuestadas había experimentado un ataque tan exitoso en el último año.”. Entre los Las causas que podrían haber motivado la violación de la integridad de la base de datos son la falta de escaneo de la base de datos o su escaneo irregular, un error común en el 47% de los casos.

Esto es sorprendente, especialmente si se tiene en cuenta que el 49% de los encuestados calificó el nivel de amenaza de una inyección SQL en su organización con una puntuación de 9 o 10.

A pesar de esto, no debes de ir tan lejos, la autenticación débil es la amenaza más común para la seguridad e integridad de la base de datos. La misma contraseña utilizada para diferentes fines, compartida entre usuarios, nunca actualizada u obvia, facilita el trabajo de un atacante malintencionado en su misión dirigida a robar la identidad de un usuario legítimo. Una vez que conoces esos 8, 10 o 12 dígitos, ya tienes acceso a datos confidenciales, ya tienes la organización en tus manos.

Mejores prácticas de seguridad que ayudan a garantizar la integridad de la base de datos

Uno de los formas más efectivas de garantizar integridad en la base de datos está implementando algunos de los mejores prácticas de seguridad. Entre ellos se encuentran los siguientes:

- Recurrir al enmascaramiento de datos o Permitir que los usuarios accedan a cierta información sin poder verla ayuda a mantener la confidencialidad inclusive en entornos de prueba.

- Minimiza los extras y limítate a los servicios, aplicaciones y funcionalidades que sean verdaderamente indispensables para garantizar el normal funcionamiento de las operaciones comerciales, reduciendo así el riesgo.

- Asegúrese de que los administradores de la base de datos comprendan la relevancia de garantizar su protección.

- Mantenga las bases de datos actualizadas y borrar los componentes desconocidos.

- Utilice herramientas como el análisis de código estático, que ayudan a reducir los problemas de inyección de SQL, los desbordamientos de búfer y los problemas de configuración.

- Realice copias de seguridad frecuentes y emplee una fuente de alimentación ininterrumpida o UPS que garantice que un corte de energía no cause pérdida de datos.

Posts Relacionados:

- Importancia de la integridad de los datos en el sector sanitario

- Integridad de los elementos de una base de datos con Data Governance

- La importancia de la gestión de datos y la copia de seguridad en la nube

- Importancia de los metadatos de la base de datos en la nube en los modelos comerciales actuales